Sécurité

La tech vue du futur

Sécurité

Vérifier les logiciels malveillants sur un ordinateur portable : astuces efficaces

Même les systèmes équipés d'un antivirus réputé ne sont pas à l'abri d'une infection. Un logiciel malveillant peut parfois contourner les protections…

Sécurité compte Google : Qui peut y accéder ?

En pleine ère numérique, la sécurité des comptes en ligne est devenue une priorité. Les utilisateurs de Google, avec ses nombreux services…

Problèmes d’authentification : solutions et conseils pour résoudre ce souci !

Un réseau refuse parfois l’accès alors que les identifiants sont corrects et la connexion, stable. L’erreur d’authentification peut surgir soudainement, même sur…

Activation gratuite de Windows Defender : Astuces et démarches à suivre

Un virus ne prévient jamais avant de frapper. En un clin d’œil, votre quotidien numérique peut basculer : un clic malheureux sur…

Ce qu’implique réellement le métier d’auditeur système et ses missions

Les entreprises cherchent constamment à optimiser leurs processus pour rester compétitives. C'est ici qu'intervient l'auditeur système, un acteur clé dans l'évaluation et…

Durée de vie des certificats SSL : combien de temps sont-ils valables ?

398 jours. C'est la limite imposée, depuis septembre 2020, à la durée de validité des certificats SSL émis par les principales autorités…

Sauvegarder smartphone : astuces faciles et rapides pour tout conserver

Un smartphone réinitialisé sans sauvegarde préalable entraîne la perte définitive des photos, messages et contacts. Certaines applications ne stockent pas automatiquement leurs…

SSL : tout comprendre sur ce protocole de sécurité web

Un navigateur qui refuse d'afficher un site, des alertes de sécurité surgissant avant même le chargement d'une page : un certificat SSL…

Les meilleurs outils automatisés de pentesting en 2025 (pilotés par l’IA et les tests continus)

Les tests d'intrusion manuels ont longtemps été la référence pour détecter des failles de sécurité complexes (Guide du NIST sur les tests…

Utilisation alternative à Google : pourquoi et comment ?

Passer par Google n'est plus une obligation pour accéder à l'information en ligne. Plusieurs moteurs de recherche indépendants s'imposent grâce à une…

Des solutions concrètes pour limiter le vol à l’étalage en boutique de vêtements

Les chiffres montent, la tension aussi : le vol à l'étalage s'est transformé en business rentable pour ceux qui savent s'y prendre.…

Surveiller le téléphone de votre fils ou fille : les astuces ?

Surveiller le téléphone portable de leur fils ou de leur fille est devenu indispensable pour un bon nombre de parents français. Entre…

Sécurité et webmail 49 : protégez vos données sensibles

Les cyberattaques se multiplient et les boîtes mails deviennent des cibles de choix pour les hackers. Chaque jour, des millions de courriels…

Risques des communautés virtuelles : comment les gérer efficacement ?

865 signalements par heure : c'est le rythme des signalements de contenus indésirables sur certains réseaux, bien loin de l'image policée que…

Sécurité numérique: quel gestionnaire de mots de passe choisir pour sa protection en ligne ?

Ne cherchez pas le mode d'emploi universel : l'univers des gestionnaires de mots de passe refuse la recette toute faite. Entre coffre-fort…

Antivirus : toujours utile en 2025 ? Conseils et astuces pour protéger votre ordinateur

Windows 11 dégaine Microsoft Defender par défaut sur la plupart des machines récentes. Pourtant, la courbe des cyberattaques grimpe sans relâche, touchant…

Navigateurs : Comment éviter l’enregistrement automatique des mots de passe ?

Le chiffre est têtu : plus de la moitié des utilisateurs français laissent leur navigateur mémoriser leurs mots de passe, parfois sans…

SMS phishing : pourquoi reçois-je ces messages frauduleux ?

En France, plus de 47 millions de SMS frauduleux ont été signalés en 2023, selon l'Agence nationale de la sécurité des systèmes…

Trouver clé sécurité réseau : Routeur Internet domestique T-Mobile

Un chiffre circule, rarement contesté : près de 90 % des utilisateurs conservent la clé de sécurité réseau fournie par défaut sur…

Sécurité du cloud : principes fondamentaux à connaître pour une protection optimale

Une faille de configuration dans un service cloud expose instantanément des millions de données, même lorsque des protocoles d'authentification stricts sont en…

Sauvegarde de données : quel moyen choisir pour protéger ses fichiers numériques ?

Un disque dur externe n'offre aucune assurance face à la panne soudaine ou à la disparition brutale. Même dans le cloud, la…

Identifiez facilement la présence d’un traceur sur votre voiture : conseils pratiques

47 % des Français ignorent que leur voiture pourrait abriter un traceur GPS installé à leur insu. Ce chiffre sonne comme un…

Comment le webmail de Telenet protège votre vie privée ?

Le chiffre est têtu : plus de 90 % des cyberattaques débutent par un simple courriel. Chez Telenet, on ne joue pas…

Messages texte : ADT envoie-t-il des SMS pour la sécurité de votre maison ?

Certains détenteurs de systèmes d’alarme domestique reçoivent des notifications par SMS, tandis que d’autres ne disposent que d’alertes via une application mobile…

Salaire hacker : Peut-on être payé pour des activités de hacking ?

Des chiffres qui donnent le tournis : certaines entreprises n’hésitent pas à offrir des primes atteignant plusieurs dizaines de milliers d’euros à…

Site sérieux : comment vérifier fiabilité et authenticité en ligne ?

L’absence de mentions légales sur un site marchand expose son propriétaire à une amende pouvant atteindre 75 000 euros. Pourtant, des milliers…

Sécurité de l’information ou cybersécurité : quel choix optimal ?

Dans la majorité des entreprises, les politiques de sécurité informatique s’appuient sur des terminologies interchangeables, alors que les exigences légales n’imposent pas…

RGPD : principales obligations à respecter pour la conformité

2 % du chiffre d’affaires annuel mondial. Voilà ce que risque une entreprise qui fait l’impasse sur son registre des traitements. Quant…

Nouvelle empreinte digitale : Apprenez comment la créer simplement !

Certains smartphones refusent d’enregistrer plus de cinq empreintes digitales, alors que d’autres permettent une gestion illimitée. La compatibilité des capteurs varie fortement…

Meilleur moyen pour limiter la propagation d’un malware : conseils efficaces

Un pare-feu configuré aux petits oignons ne fera pas toujours barrage à un malware décidé. Les antivirus, même bardés d’algorithmes dernier cri,…

Renforcer la cybersécurité : conseils et bonnes pratiques à adopter

Un mot de passe trop complexe finit souvent noté sur un post-it, exposant ainsi le système au risque d’intrusion. Dans les entreprises,…

Authentification : comment elle se réalise et son importance en ligne

Quelles sont les principales méthodes d’authentification aujourd’hui ?Opter pour une méthode d’authentification ne relève plus du simple choix technique : il s’agit…

Logiciels indésirables : comment les adwares s’installent avec les téléchargements

Un fichier téléchargé, un clic trop rapide, et voilà l’intrus qui s’invite. Nul besoin d’un piratage spectaculaire : les adwares savent se…

Activation sécurité : Comment mettre en place la double authentification sur téléphone

Un mot de passe. Voilà tout ce qui sépare parfois votre vie numérique d’un parfait inconnu. Pourtant, dans ce petit rectangle de…

Fausses pièces sur eBay : comment repérer les vendeurs malhonnêtes ?

Une pièce rare affichée à un prix défiant toute concurrence, c’est la promesse qui fait vibrer le cœur de bien des collectionneurs.…

Cyberattaques : quel premier rempart pour se protéger ?

On ne barricade pas sa porte à double tour quand le danger est invisible. Pourtant, chaque jour, des entreprises laissent leurs accès…

Désactiver ransomware Windows : astuces pour sécuriser votre système

Un ordinateur, une routine, et soudain, la mécanique déraille : écran verrouillé, données prises en otage, et ce chantage numérique qui s’immisce…

Antivirus gratuit : comment savoir s’il est suffisant ?

Les antivirus gratuits suscitent de nombreuses interrogations quant à leur efficacité. Alors que les cybermenaces évoluent constamment, les utilisateurs se demandent si…

Meilleure application d’authentification : comparatif et avis 2025

La sécurité des données est devenue une priorité absolue pour les utilisateurs d'appareils numériques en 2025. Avec l'augmentation des cyberattaques, le choix…

Fiabilité de Proton VPN : avis et test complet 2025

Proton VPN, reconnu pour sa politique de confidentialité stricte et ses racines suisses, attire de plus en plus d'utilisateurs soucieux de leur…

Cybersécurité en France : qui en assure la protection ?

Les menaces numériques deviennent de plus en plus complexes et fréquentes. La France n'est pas épargnée et les attaques informatiques ciblent autant…

Meilleurs antivirus : comparatif des 3 antivirus les plus performants en 2025

La cybersécurité est devenue une priorité incontournable pour les particuliers comme pour les entreprises. À mesure que les menaces numériques se multiplient…

Sécurité renforcée avec la messagerie INRA : comment protéger vos données

La protection des informations personnelles est devenue une priorité incontournable pour les utilisateurs de services numériques. La messagerie INRA, adoptée par de…

Protection ESD : où la placer efficacement pour éviter les décharges électrostatiques ?

Les décharges électrostatiques (ESD) représentent une menace sérieuse pour les composants électroniques sensibles. Lorsqu'une personne ou un objet accumule de l'électricité statique,…

Meilleur endroit pour stocker vos mots de passe : comparatif et conseils

La sécurité numérique est devenue fondamentale, avec des cyberattaques de plus en plus fréquentes et sophistiquées. Choisir le bon endroit pour stocker…

Quels sont les différents types de maintenance informatique ?

La maintenance informatique est une composante essentielle pour assurer le bon fonctionnement et la performance des systèmes informatiques au sein d'une entreprise.…

Sécurisez votre réseau Wi-Fi domestique : Conseils et bonnes pratiques

Les réseaux Wi-Fi domestiques sont devenus indispensables pour nos activités quotidiennes, que ce soit pour le travail, les loisirs ou la gestion…

Meilleur site pour apprendre la cybersécurité : comparatif et avis 2025

La cybersécurité est devenue une compétence essentielle dans un monde de plus en plus connecté et vulnérable aux attaques numériques. Pour ceux…

Protection des données personnelles : quelles autorités en France ?

La protection des données personnelles en France s'appuie sur un cadre légal rigoureux, piloté par des instances dédiées à la surveillance et…

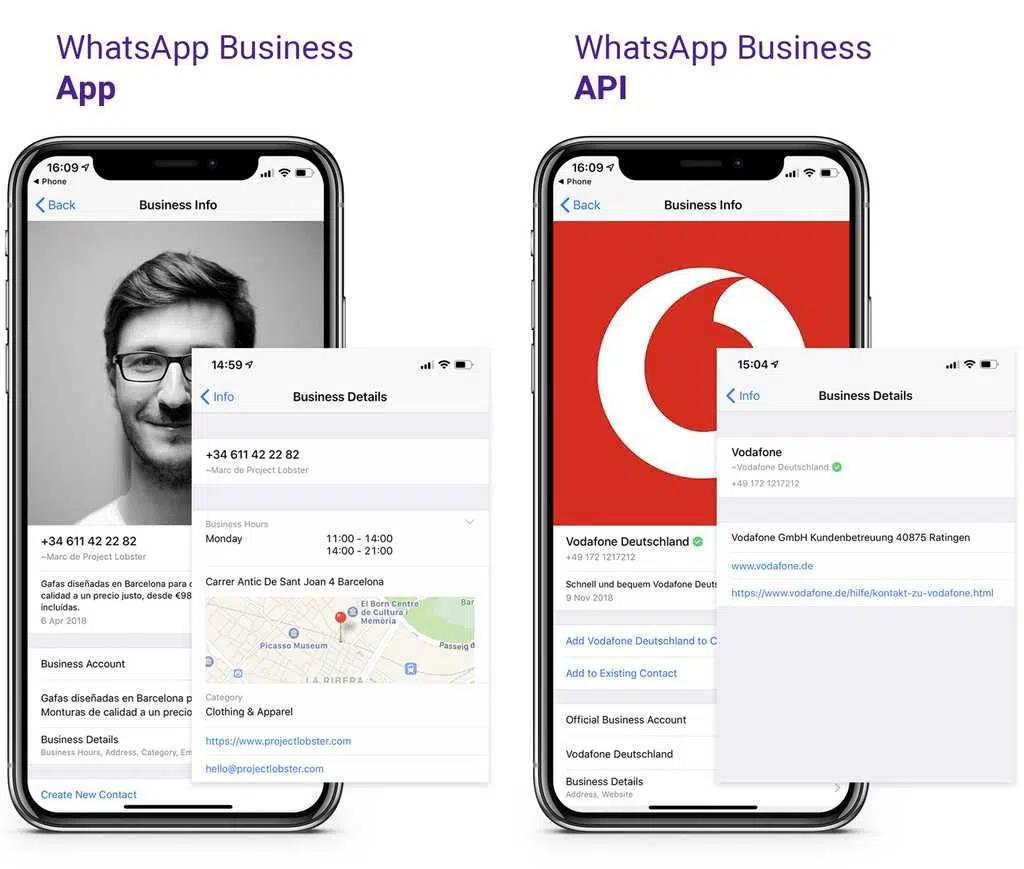

Application GO SMS Pro : une faille met en danger la vie privée des utilisateurs

Entre l’avènement et l’amélioration continue des nouveaux outils de communication comme whatsapp, messenger et télégram, échanger par SMS est aussi devenu primordial…

Recherche

À lire absolument

Le coin des curieux