Un mot de passe. Voilà tout ce qui sépare parfois votre vie numérique d’un parfait inconnu. Pourtant, dans ce petit rectangle de plastique et de verre qu’est votre téléphone, il y a bien plus qu’un accès : souvenirs, comptes bancaires, messages intimes… Toute une existence tient dans la paume de votre main. Et il suffirait de deviner, ou de voler, ce fameux mot de passe pour faire sauter la serrure.

La double authentification vient alors brouiller les pistes. Un simple code, une notification sur votre écran, et soudain, l’intrus se heurte à une barrière invisible. Ce second verrou se met en place en un clin d’œil et transforme votre smartphone en véritable coffre-fort. Oubliez l’image du casse-tête technique : sécuriser son accès n’a jamais été aussi accessible.

Pourquoi la double authentification s’impose aujourd’hui sur mobile

Double authentification, authentification à deux facteurs, 2FA : ces expressions reviennent sans cesse dans les discussions sur la sécurité numérique sur mobile. Ce n’est pas un hasard. Les cyberattaques rivalisent d’ingéniosité, et les comptes en ligne ne se protègent plus avec un simple mot de passe, même compliqué. Il faut désormais présenter deux preuves d’identité distinctes pour accéder à ses données.

Trois grandes familles de facteurs d’identification existent :

- Ce que vous savez : mot de passe, code PIN

- Ce que vous possédez : téléphone, clé de sécurité physique, carte à puce

- Ce que vous êtes : empreinte digitale, reconnaissance faciale

Le plus courant ? Le code de vérification par SMS, ou mieux, une application d’authentification (Google Authenticator, Microsoft Authenticator, Authy), une clé de sécurité physique, ou encore la reconnaissance biométrique. À chaque connexion, ce duo de preuves mobilise votre téléphone comme garde du corps digital. Et l’efficacité n’est plus à démontrer : dès qu’elle est activée, la double authentification fait s’effondrer la majorité des attaques contre les comptes utilisateurs.

Quels risques en cas d’absence de protection renforcée ?

Sauter la double authentification, c’est laisser grand ouvert votre univers numérique aux pirates informatiques. Le moindre mot de passe dérobé, par fuite de données, phishing ou autre ruse, suffit pour que votre identité numérique bascule dans la mauvaise main. Plus insidieux, les attaques par SIM swap : le cybercriminel détourne votre numéro, reçoit vos codes de sécurité par SMS et ouvre la porte à vos comptes bancaires, messageries, réseaux sociaux.

Un accès non autorisé ne se contente plus de fouiller vos messages privés. Il permet de piller des données personnelles, d’usurper une identité, de détourner de l’argent ou de faire pression sur la victime. Et comme la plupart des gens réutilisent leurs mots de passe, la chute d’un seul compte peut entraîner la débâcle de tout l’écosystème connecté.

- Phishing : un e-mail ou un message qui imite parfaitement un site de confiance, pour mieux tromper l’utilisateur.

- SIM swap : le numéro de téléphone est subtilisé pour intercepter les codes envoyés par SMS.

- Un compte compromis peut ouvrir la voie à une série de piratages sur d’autres plateformes.

À la maison comme au travail, ignorer l’authentification à deux facteurs, c’est laisser le champ libre à des attaques de plus en plus ciblées. Ce deuxième rempart n’est pas un gadget, mais un vrai barrage contre des menaces toujours plus redoutables.

Mettre en place la double authentification sur son téléphone : étapes clés et astuces

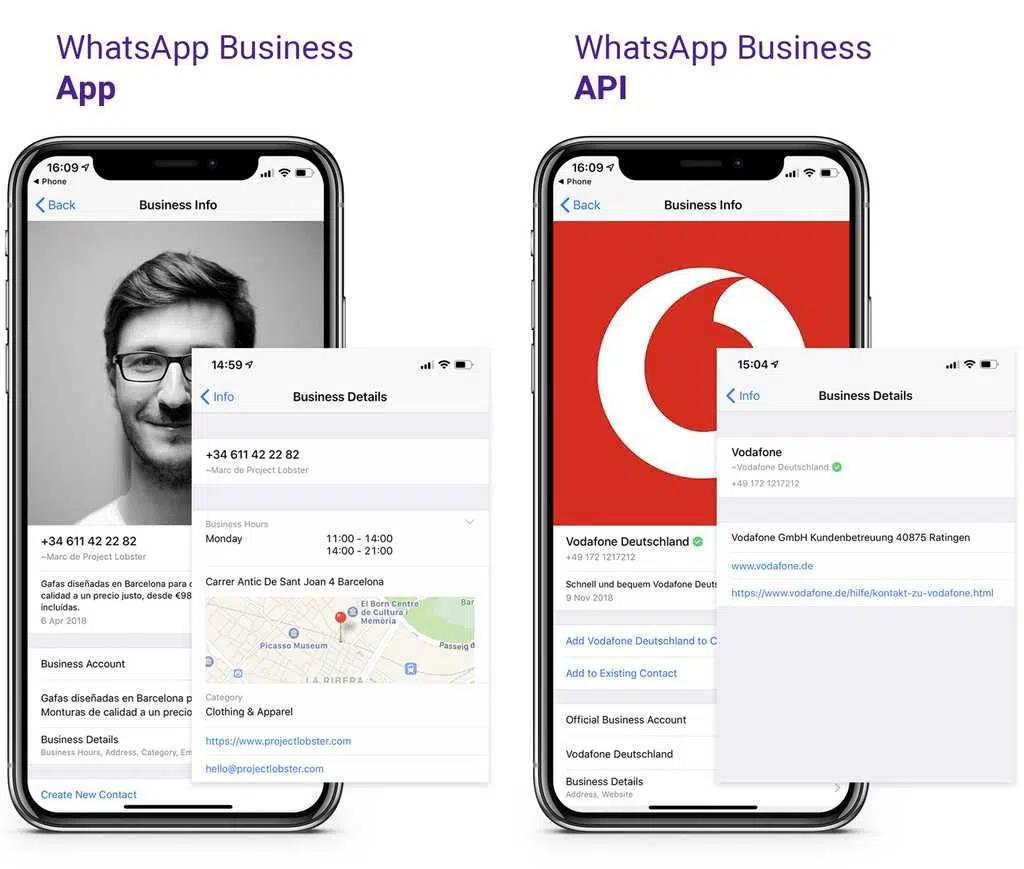

Activer la double authentification n’a rien de sorcier. Chaque service, de Google à Facebook en passant par Apple, Microsoft, Dropbox, Amazon, Twitter, Steam, PlayStation, WhatsApp ou Instagram, dispose de ses propres réglages. Direction les paramètres de votre compte, rubrique « sécurité » ou « authentification à deux facteurs », puis choisissez la méthode qui vous convient.

Pour une forteresse numérique, misez sur une application d’authentification (Google Authenticator, Microsoft Authenticator, Authy…). Après avoir scanné le QR code, l’application génère des codes temporaires à usage unique. Ce système, bien plus robuste que le traditionnel SMS, rend caduques les attaques par SIM swap ou interception.

- Pensez à conserver le QR code ou la clé secrète lors de l’activation, dans un endroit sûr et hors-ligne. C’est votre sésame en cas de changement ou de perte de téléphone.

- Exploitez les codes de secours proposés par la plupart des services : ils dépannent lorsque tout semble perdu.

Pour les plus prudents, la clé de sécurité physique (de type YubiKey ou Clé Titan) fait office de solution matérielle : connectez-la via USB, NFC ou Bluetooth. Certains services complètent encore par une notification de connexion ou la reconnaissance biométrique (empreinte digitale, visage).

À noter : Twitter facture désormais la double authentification par SMS, poussant vers l’utilisation d’applications dédiées. Apple, lui, mise sur le code envoyé par notification ou appel, sans support pour les applications tierces.

Faites le choix qui vous ressemble : privilégiez la fiabilité, quitte à sacrifier un soupçon de simplicité.

Problèmes fréquents et solutions pour une sécurité sans faille

Le piège classique : oublier de mettre de côté le QR code ou la clé secrète lors de l’activation de la double authentification. Sans cette précaution, récupérer l’accès à un service après la perte ou le changement de téléphone se transforme vite en casse-tête. Pour éviter la mésaventure, sauvegardez ces données dans un endroit sécurisé et déconnecté d’Internet.

- Si l’application d’authentification devient inaccessible, les codes de récupération générés lors de la mise en place prennent le relais. Ces codes à usage unique sont la porte de secours pour retrouver la main sur votre compte.

- En l’absence de ces codes, la seule issue : contacter l’administrateur ou le support du service. Une vérification d’identité plus tard, une procédure de réinitialisation pourra être déclenchée.

Les applications d’authentification multi-appareils, comme Authy, limitent ce genre de galères grâce à la synchronisation sur plusieurs dispositifs. Mais attention : chaque nouvel appareil ajouté doit rester sous haute surveillance.

Certains services imposent un délai de 24 à 72 heures avant de désactiver la double authentification ou de modifier les paramètres de sécurité. Ce laps de temps agit comme un bouclier temporaire contre les tentatives de piratage en cas de compromission.

La désactivation de la double authentification ne devrait être envisagée qu’en dernier recours. Mieux vaut toujours passer par les voies officielles pour restaurer l’accès à un compte que de renoncer à cette protection supplémentaire.

Au bout du compte, la double authentification, c’est un peu comme un parapluie oublié sous le soleil : on s’en passe jusqu’au jour où l’orage éclate. Mieux vaut l’avoir à portée de main.