Dans la catégorie des services numériques les plus utilisés au monde, il faut reconnaître que Google mail occupe une place très privilégiée. Dans la pratique, le client de messagerie de Google est le plus utilisé au monde. Il serait presque difficile de ne pas trouver un utilisateur qui utilise l’extension « @GMail.com » dans son adresse électronique. Cette situation s’est même accentuée avec la popularité d’Android et de l’ensemble des services Google qui deviennent omniprésents dans nos quotidiens.

GMail, une adresse beaucoup plus exposée

A lire en complément : Réussissez la création de votre site web

Le fait que GMail soit assez privilégié et beaucoup utilisé, expose aussi ses utilisateurs à certaines situations, notamment au piratage informatique. Il est donc important de connaître la manière de procéder des hackers, comprendre le mode opératoire, ensuite développer les astuces qui pourraient vous aider à vous protéger ou à récupérer votre compte dans la mesure où vous êtes victimes. Dans cet article nous allons vous donner les techniques les plus fiables qui pourraient être utilisées pour pirater n’importe quel compte GMail.

Cependant, nous tenons à préciser que le contenu de cet article est uniquement à but pédagogique. Nous ne souhaitons pas que vous fassiez usage de cette technique dans un contexte illégal.

Lire également : Quelle est l’importance du nom du domaine dans le SEO ?

Plan de l'article

L’utilisation d’un logiciel de piratage

La majorité des techniques utilisées dans le cadre de piratage de compte GMail s’appuie essentiellement sur des logiciels. Voici 3 les techniques plus efficaces du moment :

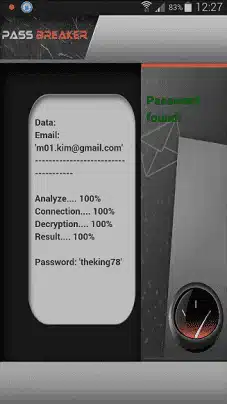

PASS BREAKER

Il s’agit d’un logiciel développé par des spécialistes, qui permet de récupérer le mot de passe de n’importe quel compte GMail. Son efficacité a déjà été prouvée car il est utilisé par des milliers de personnes à travers le monde.

Comment fonctionne-t-il ?

C’est vraiment très simple, il vous suffit de le télécharger et de l’installer sur votre appareil depuis le site Internet officiel : https://www.passwordrevelator.net/fr/passbreaker. Il a été conçu pour être utilisé sur une tablette numérique, un ordinateur et un smartphone.

Une fois l’application installée, il sera demandé à l’utilisateur de fournir soit le numéro de téléphone associé au compte Gmail ou soit l’adresse GMail de la cible.

Enfin lancez tout simplement la recherche et l’application vous fournit le mot de passe au bout de quelques secondes de recherche.

En somme, c’est un programme informatique fiable dont l’utilisation est garantie. Vous disposerez d’un mois d’essai. À l’issue de cette période d’essai, vous êtes satisfait ou remboursé.

Un clone app

Un clone app est un programme informatique dans la catégorie spyware. Un programme espion destiné à surveiller l’activité d’une personne sur son appareil informatique. Comme son nom l’indique, cette application permet de copier le contenu d’un terminal vers un autre. De la sorte, l’utilisateur de ce logiciel peut savoir exactement ce que sa cible fait et quelles sont les informations qui transitent depuis le smartphone ciblé. Grâce à ce logiciel espion, il peut donc collecter les données de connexion de sa cible. À savoir l’adresse email et le mot de passe. Cependant, cette technique présente un inconvénient. Il est obligatoire d’installer le clone App sur le terminal de sa cible. Ce qui signifie qu’il faut bien évidemment avoir accès à celui-ci. Une chose qui n’est pas évidente pour tout le monde.

Un keylogger

L’enregistreur de frappe ou keylogger est un programme informatique très utilisé dans l’univers du piratage informatique. Et cela se comprend nettement lorsqu’on connaît sa fonctionnalité de base. Une fois qu’il est installé sur le terminal informatique d’une personne, cette application permet à son opérateur de pouvoir espionner tout ce qui est saisi sur le clavier de ce terminal. Cela comprend évidemment les données de connexion de sa cible. C’est un logiciel redoutable mais facile à contourner. Effectivement, il ne fonctionne pas lorsque les saisies sont faites avec un clavier virtuel. Pour pallier cette faiblesse, les hackers utilisent en plus du keylogger, un autre logiciel capable d’enregistrer l’activité de l’écran. Effectivement ceci est une tâche assez fastidieuse.

Le piratage de carte SIM

Nous sommes ici dans la catégorie des techniques de piratage informatique peu connues par le grand public. Votre SIM peut être piratée, sachez-le dès maintenant. Depuis quelques années, les hackers ont développé des techniques qui consistent à profiter de certaines failles, pour s’en prendre à vos données.

Le Sim SWAP

C’est une méthode qui consiste à profiter des services à distance des opérateurs de téléphonie mobile. Ici, le pirate informatique contacte votre opérateur téléphonique, en se faisant passer pour vous. Ensuite il prétexte avoir égaré son téléphone portable ou avoir un souci quelconque de connectivité. Enfin, il demande de transférer son numéro de téléphone vers une autre carte SIM qui lui sera livrée proprement. Quand il réussit ce coup de maître, il a dorénavant accès à votre numéro de téléphone. Ce qui lui donne un avantage non négligeable. Grâce à votre SIM, il peut détourner votre compte GMail en changeant tout simplement vos identifiants de connexion.

Le Simjacking

C’est une technique de piratage qui consiste à exploiter des failles de sécurité présentes dans votre carte SIM, pour espionner votre smartphone. Beaucoup d’utilisateurs ne le savent pas, mais les cartes SIM fonctionnent comme dans des ordinateurs autonomes. Ce qui signifie que lorsqu’elles ne sont pas mises à jour, des vulnérabilités peuvent être utilisées contre vous. Et c’est exactement ce que font les pirates informatiques. Grâce à ces exploits, ils vont soutirer des données importantes comme vos identifiants de connexion GMail.