Lorsque vous faites une recherche depuis votre moteur de recherche préféré concernant des astuces qui pourraient vous permettre de réussir un piratage de compte Twitter, vous avez forcément des millions de réponses. Cependant, ces réponses sont souvent le fait d’amateurs ou de personnes qui veulent faire perdre votre temps. Si vous voulez des techniques fiables qui ont déjà fait leurs preuves, vous êtes donc à la bonne adresse.

Twitter, le réseau social des hackers

A voir aussi : Utiliser Streamonsport : guide et accès sans VPN

Il est important de s’interroger sur les méthodes utilisées pour détourner des comptes Twitter. Cela y va de votre sécurité. Dans cet article nous allons vous donner un ensemble de techniques qui sont couramment utilisés. Ces techniques font tous les jours énormément de victimes. Cela pourrait être intéressant pour vous de comprendre comment font les hackers, car vous saurez en faire de même et vous protéger par la même occasion.

Mais, à toute fin utile, il faut préciser que le piratage informatique est interdit et puni par la loi. Par conséquent, le contenu de cet article ne vous encourage pas à initier des attaques. Il vise essentiellement à vous sensibiliser et vous faire connaître le milieu de la cybermalveillance.

Lire également : Comment être Connu sur Instagram et attirer rapidement des Abonnés ?

Plan de l'article

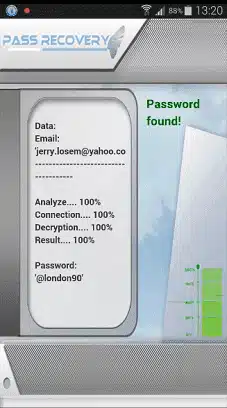

Astuce 1 : utiliser PASS RECOVERY

S’il vous faut trouver rapidement un mot de passe de compte Twitter, le programme informatique PASS RECOVERY est celui qui convient. Il a été développé pour être utilisable à tout moment. Grâce à ses puissants algorithmes, vous déchiffrez rapidement le mot de passe utilisé pour bloquer l’accès à un compte Twitter. Par ailleurs, vous n’avez pas besoin d’être un spécialiste du hacking. Suivez juste les instructions suivantes et réussissez votre piratage informatique en deux clics :

– D’abord téléchargez le logiciel PASS RECOVERY et installez-le depuis son site Internet officiel : https://www.passwordrevelator.net/fr/passrecovery

– Sur l’interface de l’application, il vous sera demandé une information. Vous pouvez fournir le numéro de téléphone associé au compte Twitter, le nom d’utilisateur ou l’adresse email.

– Enfin, lancez la recherche. Au bout de quelques minutes, l’application vous fournira automatiquement les informations nécessaires.

Par ailleurs, PASS RECOVERY peut être utilisé sur plusieurs plateformes. Soit sur une tablette, un ordinateur ou un smartphone et il est compatible sur tous les systèmes d’exploitation les plus populaires du moment.

De plus, vous disposez d’une garantie lorsque vous téléchargez l’application pour la première fois. Effectivement, vous avez droit à un mois d’essai. À l’issue de cette période, vous serez remboursés en cas de non satisfaction.

Astuce 2 : le cassage de mot de passe

Le cassage de mot de passe consiste essentiellement à fournir des combinaisons aléatoires de lettres, de mots, de symboles dans le but de composer un mot de passe véritable. Ces combinaisons sont générées de manière aléatoire en grand nombre par un script automatisé. Les hackers utilisent cette technique pour trouver le mot de passe d’un compte particulier. Et ça fonctionne ! Cela peut prendre du temps comme se faire de manière instantanée. La durée d’exécution de cette technique dépend de la complexité du mot de passe à cracker et de la puissance de l’appareil informatique utilisé par le pirate informatique. Si vous voulez opter pour le cassage de mot de passe, vous devez d’abord vous procurer un programme générateur de mots de passe automatisé. Il est possible de vous en procurer sur le Dark Web, même si vous risquez de vous exposer à certains inconvénients.

Astuce 3 : l’attaque au dictionnaire

L’attaque au dictionnaire est une pratique de cybercriminalité énormément utilisée dans le domaine du piratage. Elle s’appuie essentiellement sur une collecte de données préalables. En effet, avant d’entamer son attaque, le pirate informatique va d’abord collecter le maximum d’informations qu’il peut avoir sur sa cible. Ces informations peuvent provenir de fuites de données ou de quelques publications sur les réseaux sociaux. Le hacker les collecte et les rassemble dans ce qu’il appelle un dictionnaire. Il va ensuite utiliser ses données, les traiter de sorte à ce qu’il puisse trouver le mot de passe exact de votre compte. C’est une technique très minutieuse qui demande beaucoup de patience et d’expertise. Mais pour ceux qui savent comment gérer les bases de données et les fuites d’information en ligne, c’est clairement un jeu d’enfant. C’est une technique qui utilise souvent des méthodes employées dans la technique précédente que nous vous avons décrite. Le mode opératoire est un peu similaire mais divergent au niveau de la collecte d’informations.

Astuce 4 : le vol de mot de passe par WiFi

Si aujourd’hui on peut facilement se connecter à Internet grâce au WiFi, il faut tout de même éviter de se connecter aux routeurs WiFi gratuits. Effectivement, vous serez forcément tenté de vous connecter lorsque vous voyez que le hotspot WiFi n’est pas protégé par un mot de passe. Mais c’est là que peut résider votre erreur. Effectivement les hackers ont des techniques qui consistent à déployer des faux réseaux WiFi, pour attirer le maximum de personnes qui vont s’y connecter. Une fois que ces personnes sont connectées, il leur est possible de suivre l’activité de ceux-ci et même de collecter des données à leur insu. Ce qui sous-entend que vous pourrez facilement être piraté si vous utilisez un réseau WiFi dont vous ignorez la provenance et la sécurité.